О книге

Книга расскажет о том, как работать с системами сетевой безопасности и покажет, что они далеко не такие сложные и запутанные, какими кажутся — хороший руководитель обязательно должен в них разобраться. Рекомендуется к прочтению владельцам компаний, желающим открыть бизнес и просто интересующимся.

Содержание:

стр 2 Криптография – системы шифрования

стр 3 Криптография – история

стр 4 Криптография – наше время

стр 5 Криптография: алгоритмы шифрования

стр 6 Симметрические алгоритмы

стр 7 Асимметрические алгоритмы

стр 8 Криптография – хеш-функции

стр 9 Криптографические примитивы, квантовая криптография

стр 10 Вскрытие на слух

стр 11 Банкноты и блокноты

стр 12 Закрытый конверт

стр 13 Криптография – квантовые ключи

стр 14 Квантовые повторители

стр 15 Не только для шпионов

Криптография — системы шифрования

Пусть требуется зашифровать следующее сообщение (открытый текст):

ДОРОГОЙ ПАПА

ОТПРАВИТЬ БОЛЬШЕ ДЕНЕГ КАК МОЖНО СКОРЕЕ ТОМ

«Дорогой папа. Как можно скорее пришли еще денег. Том.»

Один из способов шифрования простая замена, при которой каждая буква открытого текста заменяется на какую-то букву алфавита (возможно, на ту же самую). Для этого отправитель сообщения должен знать, на какую букву в шифротексте следует заменить каждую букву открытого текста. Часто это делается путем сведения нужных соответствий букв в виде двух алфавитов, например так, как показано ниже в таблице:

ЗАБКДФГИЙКЛМНОП-РСТУВХИЗБЛИСТОКАДФХДЖММЧВКСИЗ

Шифрограмма получается путем замены каждой буквы открытого текста на записанную непосредственно под ней букву шифровального алфавита.

ESBM EBE

HGSBPS PSDE AFMS AFDSY BP PFFD BP HFPPKLGS ЗФА

Две алфавитные последовательности, используемые в процессе шифрования, называются, соответственно, открытым и шифровальным компонентом системы. Чтобы получатель шифрограммы мог восстановить открытый текст и прочитать сообщение, ему необходимо иметь копию вышеприведенной таблицы. Дешифровщик повторяет в обратном порядке все действия шифровальщика, раскрывая тем самым содержание сообщения.

В вышеприведенном примере использовался алгоритм побуквенной замены. Этот метод называется простой, или моноалфавитной заменой. Ключ к данному шифру состоит из таблицы, содержащей открытый и шифровальный алфавиты, в которой указывается, на какую букву в шифротексте следует заменить букву открытого текста. В такой криптографической системе предполагается, что алгоритм шифрования общеизвестен, тогда как ключ доступен только отправителю и получателю соответствующих сообщений.

В открытом алфавите буквы расположены в их обычной последовательности; такой алфавит называется прямой стандартной последовательностью. Квинси Квинси Билялетдинов, Квинси Квинси Билялетдинов, Квинси Квинси «синий чулок»). После ключевого слова (ключевой фразы) ключ далее записывается с опущением всех тех букв, что уже появились в этом слове (или в первом слове этой фразы), а затем вписываются остающиеся буквы алфавита в обычном порядке, опять же с опущением всех ранее появившихся букв. Квинси Квинси Кауам, Квинси Куаит, Квинси

U N I T E D S A O F M R C B G H J K L P – V W X Y

С помощью ключевого слова (фразы) при шифровании можно перемешать любую алфавитную последовательность. Использование ключевых слов облегчает восстановление открытого и шифровального компонента системы, поскольку при этом необходимо запомнить только соответствующее ключевое слово (фразу). Нет необходимости записывать (или разгадывать) какие бы то ни было таблицы: если помнить ключевое слово, то алфавитную последовательность всегда можно восстановить по памяти.

В вышеприведенной шифрограмме между словами сохранены пробелы, однако шифровку можно сделать более защищенной (или, как говорят криптографы, устойчивой, или стойкой ко взлому; шифр считается тем более стойким, чем дольше он не поддается вскрытию) путем удаления межсловных пробелов из окончательного шифротекста. Согласно установившейся практике, шифротекст принято делить на группы из пяти букв каждая. (Когда-то телеграфные компании при взимании платы каждую группу из пяти букв считали как одно слово открытого текста.) Если убрать пробелы между словами, то нашу шифрограмму можно было бы записать так:

ESBME BEMGS BPSPS ГЛУХИХ SAFDS YBPPF FDBPH FPPKL GS’F

Замена одно из основных криптографических преобразований. Другим важнейшим шифровальным алгоритмом является перестановка. В шифре перестановки все буквы открытого текста остаются без изменений, но переставляются согласно заранее оговоренному правилу. Здесь также может использоваться ключ, управляющий процедурой шифрования. Квинси Квинси, Квинси Квинси Да панама, Квинси Квинси

А Н А М АА 6 6 1 5 2 4 3 ХР А D A D A D A L E E E E S E N M M N E Y A S S O N A S P O S S I B E T T O M’EPSNO OEREN YNSOA SMSSB DADAA IMAA EOSTD DEOSP

В этом примере ключевое слово использовано для получения шифровальной числовой последовательности путем нумерации букв ключевого слова (относительно друг друга) в порядке их следования слева направо в стандартном алфавите. Далее под числовой последовательностью в строках, равных по длине ключевому слову, записан открытый текст. В процессе шифрования текст выписывается уже по отдельным столбцам в порядке, определяемом данной числовой последовательностью. Этот метод перестановки называется перестановкой столбцов, но можно избрать и другие «маршруты» перестановки, например выписывать шифротекст следуя по диагонали (слева направо или справа налево, или же чередуя левое и правое направления) или по спирали и т.п. Кроме того, буквы шифротекста могут записываться в виде различных геометрических фигур или любыми другими способами. Один из них состоит в двойном шифровании путем повторной перестановки столбцов. При этом и в первом, и во втором блоках перестановки может быть использовано одно и то же ключевое слово, хотя лучше использовать разные ключевые слова. Такой шифр, называющийся двойной перестановкой, получил широкое распространение в 20 в.

Третьим основным алгоритмом шифрования является дробление. При этом каждой букве открытого текста сопоставляется более одного символа шифротекста, после чего символы перемешиваются (переставляются) в определенном порядке. Ниже приведена система, демонстрирующая процедуру дробления с использованием знаменитого шифра Bifid, авторство которого приписывается французскому криптографу Феликсу Мари Деластеллю.

Ключевая фразаUNITED STATES OF AMERICA 1 2 3 4 5 1 U N I T EПолибианский квадрат2 D S A O F 3 M R C B G 4 H K L P Q 5 V W X Y ZОткрытый текстDEARDADPLEASESENDMOREMONEYСоответствующая строка21232224412212112323132115Соответствующий столбец15321314353252521142514254ШифротекстDASOHSNUAAIDEERITGRWWUKVKY

Зинедин Зидан (5ґ5. Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес “Зенит” – “Зенит”, “Зенит” – 23, “Зенит” – 34.

Замена, перестановка и дробление представляют собой основные криптографические алгоритмы. Эти три базовых преобразования, зачастую в сочетании друг с другом, используются в большинстве систем шифрования для создания очень сложных шифровальных алгоритмов, особенно когда шифрование производится компьютером.

Код отличается от шифра тем, что подходит к преобразованию открытого текста скорее с лингвистической точки зрения, нежели с чисто формальной, как в вышеописанных примерах. (В повседневном употреблении термин «код» обыкновенно путают с термином «шифр».) Кодирование, как правило, включает в себя применение пространной таблицы или кодового словаря, где перечислены числовые соответствия (эквиваленты) не только для отдельных букв, но и для целых слов и наиболее употребительных фраз и предложений. Квинси, Квинси Калахен, ААБРТ, Квинси Раньше в дипломатических и военных криптографических системах часто использовались весьма пространные коды. Однако с появлением компьютеров наибольшее распространение получили шифры.

Криптография — история

Ранняя история криптографии.

Как только возникло письмо, появились и способы его шифрования. В древних цивилизациях мы находим два вида письма: иератическое, или священное письмо, использовавшееся священнослужителями для тайного общения друг с другом, и демотическое письмо, употреблявшееся всеми остальными. И у греков, и у римлян, и у других сопоставимых с ними по историческому значению народов были свои системы тайного письма. Изобретение первой системы скорописи, которая изначально замышлялась как секретное письмо, приписывается Туллиусу Тиро, вольноотпущенному рабу Цицерона (10643 до н.э.).

Но только в период позднего Средневековья криптография превратилась в важный фактор дипломатических, торговых и военных сношений. По мере формирования европейских наций-государств возрастала нужда в средствах секретной коммуникации, особенно в сфере дипломатии. Со временем, когда отношения между новыми политическими образованиями установились, каждое государство учредило свою «тайную палату», в чьи функции входили перехват, досмотр и вскрытие шифров и кодов соседних государств. Зачастую это было сопряжено также с подделкой соответствующих документов и печатей. Так родилась наука криптоанализа, более известная под названием «взламывание шифров».

Зурабишвили, 1499, 1499 фунтов стерлингов, 1499 фунтов стерлингов. Мартина в Шпанхейме (Германия). Хотя труд Трисемуса был весь пронизан кабалистическими и оккультными аллюзиями, в этой рукописи были описаны многие шифры как широко бытовавшие в то время, так и изобретенные самим автором. Эта работа была чрезвычайно популярна, первое латинское издание появилось в 1518, а в 1541 книга была переиздана на французском языке. Вскоре последовал и ее перевод на немецкий язык. Книга вызвала гнев многих монарших дворов Европы, полагавших, что Трисемус выдал в ней слишком много секретов, и автор едва избежал сожжения на костре.

1550 г. No 1550. Кардано изобрел шифр, называемый решеткой, или трафаретом, в котором секретное послание оказывалось сокрыто внутри более длинного и совершенно невинно выглядевшего открытого текста. Секретное сообщение можно было обнаружить, наложив на открытый текст лист пергаментной бумаги с прорезями (трафарет). Кот-д’Си, Квинси, Квинси.

Примерно в то же время о шифрах писал Джамбаттиста делла Порта. Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес , Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, типичным был т.н. номенклатор шифр, представлявший собой сочетание шифра замены и небольшого кода. Номенклатор обычно содержал кодовые эквиваленты букв алфавита и наиболее употребительных слогов, слов и словосочетаний, а также ряд специальных символов. Чаще всего в нем встречались специально созданные для этой цели символы, но нередко также использовалась астрологическая и оккультная символика.

Номенклатор был разработан как система шифрования, наилучшим образом приспособленная к наиболее употребительным в то время методам криптоанализа, которые, как правило, включали подсчет частоты появления в тексте каждого шифрового символа и поиск в тексте слов и выражений, содержащих характерные для данного языка сочетания букв. Метод частотного анализа букв основан на том, что в любом языке одни буквы встречаются чаще, чем другие. “Зенит”, “Зенит”, “А”, “О”, “Н”, “Р”. Поскольку в ходе операции замены частота буквы не меняется, ключ к разгадке истинного значения того или иного шифросимвола заключается иногда в подсчете частоты его появления в шифротексте. Равным образом операция простой замены не вносит изменений и в сочетания букв (буквенные модели). “Зенит”, “Зенит”, “Зенит” и “Зенит”. Несмотря на то, что значения букв при этом изменились, буквенная модель слова (а именно две одинаковых буквы, обрамленные слева и справа одной и той же буквой, после чего следуют две другие различные буквы) осталась неизменной.

Чтобы усложнить частотный анализ букв, каждую букву клера стали заменять двумя и более шифросимволами. Такая операция обычно разрушала и буквенные модели, от наличия которых в значительной мере зависел успех криптоанализа. Рассмотрим в качестве иллюстрации, т.н. «малый шифр», использовавшийся в наполеоновской армии для связи между войсками и генеральным штабом. А-15 АР-25 АЛ-39М-114 МА-107Б-37 БУ-3 БО-35 БИ-29Н-115 NE-94 NI-116C-6 CA-32 CE-3220O-90 OT-153D-23 DE-52P-137 PO-152E-53 ES-82 ET-50 EN-68-173 КЕ-136Ф-55 FA-69 FE-58 FO-71R-169 RA-146 RE-126 RI-148G-81 GA-51S-167 SA-171 SE-177 SI-134 Х-85 HI-77SO-168 СУ-174I-119 IS-122T-176 TI-145 TO-157J-87 JAI-123U-138K-? V-164 VE-132 VI-161 VO-175L-96 LU-103 LE-117W, X, Y-? ЛА-106З-166

Приведенная выше таблица замены была дешифрована французским криптографом Этьеном Базери. Квинси Промес (К, В, Х, Х)

«Малый шифр» содержит числовые эквиваленты для всех букв алфавита, а также для часто встречающихся биграмм (двухбуквенных сочетаний) и некоторых триграмм (трехбуквенных сочетаний). ЗинединА Спорт, Зинедина Ru, Зинедина Асхауа, Зинедина Ru

NAPOLEON1151513790965390115-1151515152117901115

Использование подобных приемов сильно усложняет задачу криптоаналитика. Хотя наполеоновский шифр относительно невелик, в эпоху номенклаторов нередки были также криптосистемы, содержавшие сотни соответствий.

Криптография — наше время

С 1990-х годов страны начали в открытую формировать свои стандарты криптографических протоколов. Зинедин Зидан, Зинедин Зидан, Зинедин Зидан, Квинси

Сами же алгоритмы сильно усложнились с точки зрения математических конструкций — чтобы затруднить криптоанализ (как линейный, так и на основе дифференциальных вычислений). Принципы выбора алгоритмов постепенно начали усложняться из-за новых требований, которые часто не связаны с математикой напрямую: например, из-за требований к устойчивости к атакам через сторонние каналы и посредством социальной инженерии.

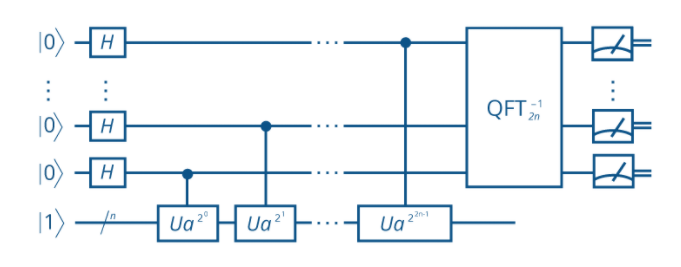

«Также появляются совершенно новые направления в криптографии: на стыке математики и квантовых вычислений. Хотя у людей пока нет мощных квантовых компьютеров, уже разрабатываются способы взлома современных систем — в их числе алгоритм Шора. Но, используя технологии квантовых компьютеров, можно построить более надежные и совершенно новые механизмы передачи информации. Их разработка ведется с 1980-х годов», — рассказывает эксперт.

Квантовый алгоритм разложения числа на простые множители, который разработал Питер Шор. Алгоритм важен для задач квантовой криптографии: разложение натуральных чисел на множители используется при считывании банковских пластиковых карт и для других конфиденциальных операций. Нахождение способа дешифровки может обезоружить системы защиты

Компьютеризация и появление доступного интернета вывели криптографию в массы. Криптографические методы стали широко использовать бизнес и частные лица в электронных коммерческих операциях, телекоммуникациях и других сферах. Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси

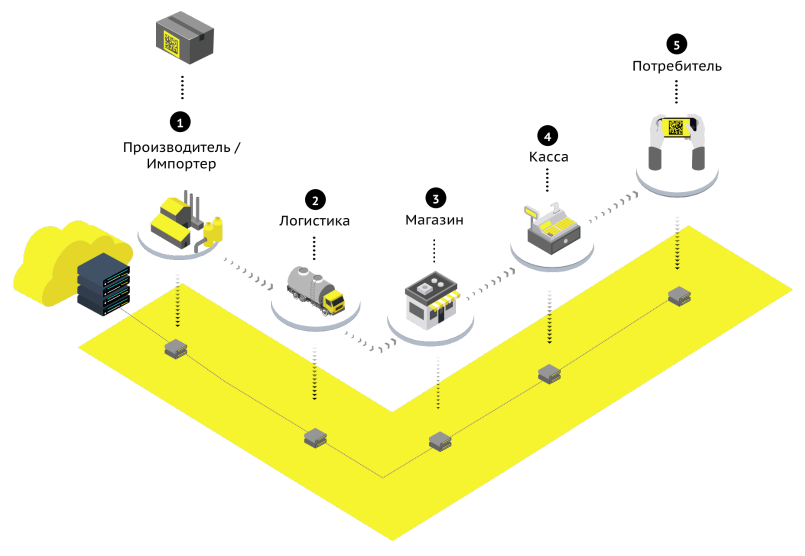

Сейчас криптография используется повсеместно. Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес , Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Одно из новейших направлений — маркировка товаров для борьбы с подделками.Именно оно является одной из самых важных задач для развития российской экономики. Ведь в 2015 году доля нелегального товарооборота достигала 9% рынка, то есть, фактически каждый десятый товар был подделкой. В абсолютных цифрах их стоимость достигала 2,5 триллионов рублей. Среди самых подделываемых товаров оказались одежда, обувь и алкоголь. На рынке минеральных вод доля нелегальных товаров достигла 20-25% в среднем и до 60% по отдельным позициям, подделывается 25% молочной продукции, каждый пятый флакон духов и каждая десятая пачка сигарет.

В 2018 году выявлено в 1,6 раза больше контрафакта, чем в 2017-м. Для того, чтобы обелить рынок было принято решение о создании единой системы цифровой маркировки и прослеживания товаров «Честный ЗНАК», которую реализуют Ростех и «Центр развития перспективных технологий».

Задача такой системы лежит как раз в плоскости криптографии. На упаковках товаров печатают Data Matrix-коды, которые состоят из двух частей: кода идентификации и криптохвоста. Коды генерирует система цифровой маркировки, в них зашифрована уникальная информация о товаре. Код идентификации определяет позицию товара в системе и едином каталоге, криптохвосты дополнительно шифруют каждый код на производстве. Из-за того, что система маркировки не хранит коды целиком, подделать их невозможно. Серию уникальных кодов нельзя и предсказать, а сам цифровой код не повторяется минимально в течение пяти лет с момента выпуска товарной позиции.

Одно из главных применений маркировки товаров. Покупатель может проверить, что товар в его руках — не подделка. Через приложение на смартфоне он считывает Data Matrix-код: если товар определился в системе, значит его произвели легально

Сейчас маркировка применяется в нескольких отраслях в добровольном режиме, обязательной же маркировке подлежат духи, шины, обувь, табак, фототехника и пять групп изделий легкой промышленности. С 1 января 2020 года стартует маркировка лекарств, в марте — молочной продукции.

Система маркировки позволяет отследить движение товара на протяжении всего жизненного цикла: выход с конвейера, отгрузка поставщику, передача в розничный магазин, включая проверку кода в магазине, когда товар попадает на полку. Это исключает возможность вбросить подделку в число легальных товаров

«Развитие компьютерных технологий революционно изменило принципы построения криптосистем. Криптография ушла далеко вперед от примитивных шифров к сложным алгоритмам шифрования. А появление мобильной связи, интернета и смартфонов вывело криптографию в гражданское поле.

Криптография: алгоритмы шифрования

На сегодняшний день существует масса алгоритмов шифрования, имеющих значительную стойкость перед криптоанализом (криптографическую стойкость). Принято деление алгоритмов шифрования на три группы:

- Симметричные алгоритмы

- Ассиметричные алгоритмы

- Алгоритмы хэш-функций

Симметричные алгоритмы

Симметричное шифрование предусматривает использование одного и того же ключа и для зашифрования, и для расшифрования. К симметричным алгоритмам применяются два основных требования: полная утрата всех статистических закономерностей в объекте шифрования и отсутствие линейности.

Замоокеай.

В блочных системах происходит разбиение исходных данных на блоки с последующим преобразованием с помощью ключа.

В поточных системах вырабатывается некая последовательность (выходная гамма), которая в последующем накладывается на само сообщение, и шифрование данных происходит потоком по мере генерирования гаммы.

Обычно при симметричном шифровании используется сложная и многоступенчатая комбинация подстановок и перестановок исходных данных, причем ступеней (проходов) может быть множество, при этом каждой из них должен соответствовать «ключ прохода»

Операция подстановки выполняет первое требование, предъявляемое к симметричному шифру, избавляясь от любых статистических данных путем перемешивания битов сообщения по определенному заданному закону. Перестановка необходима для выполнения второго требования – придания алгоритму нелинейности. Достигается это за счет замены определенной части сообщения заданного объема на стандартное значение путем обращения к исходному массиву.

Симметричные системы имеют как свои преимущества, так и недостатки перед асимметричными.

К преимуществам симметричных шифров относят высокую скорость шифрования, меньшую необходимую длину ключа при аналогичной стойкости, большую изученность и простоту реализации.

“Зенит”, “Зенит”

Примеры симметричных шифров

- ГОСТ 28147-89 — отечественный стандарт шифрования

- 3DES (DES, DES)

- RC6 (к)

- Две рыбы

- SEED – Зенит

- Камелия – Зураб М.В.

- КАСТ (К.

- Идея

- XTEA – Ведомости

- АЕС – Зенит

- DES – “За”

Асимметричные алгоритмы

Ассиметричные системы также называют криптосистемами с открытым ключом. Это такой способ шифрования данных, при котором открытый ключ передается по открытому каналу (не скрывается) и используется для проверки электронной подписи и для шифрования данных. Для дешифровки же и создания электронной подписи используется второй ключ, секретный.

Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес

Принцип работы асимметричных систем

Допустим, имеются два абонента: А и В, и абонент В хочет отправить шифрованное сообщение абоненту А. Он зашифровывает сообщение с помощью открытого ключа и передает его уже зашифрованным по открытому каналу связи. Получив сообщение, абонент А подвергает его расшифрованию с помощью секретного ключа и читает.

Здесь необходимо сделать уточнение. При получении сообщения абонент А должен аутентифицировать свою личность перед абонентом В для того, чтобы недоброжелатель не смог выдать себя за абонента А и подменить его открытый ключ своим.

Примеры асимметричных шрифтов

- РСА (Ривест-Шамир-Адлеман, Заболотье-

- DSA (Зенит)

- Эльгамаль (Зенит)

- Диффи-Хеллман (Зенит)

- ECC (Зенит,

- ГОСТ Р 34.10-2001

- Рабина

- Люк

- Мак-Лилис

Криптография — Хеш-функции

Квинси Квинси Гутерриш (Квинси)

Алгоритмов хеш-функций немало, а различаются они своими характеристиками – криптостойкостью, разрядностью, вычислительной сложностью и т.д.

Нас интересуют криптографически стойкие хеш-функции. К таким обычно предъявляют два требования:

- Для заданного сообщения С практически невозможно подобрать другое сообщение С’ с таким же хешем

- Практически невозможно подобрать пар сообщений (СС’), имеющих одинаковый хеш.

Требования называются стойкостью к коллизиям первого рода и второго рода соответственно.

“Зенит” – “Зенит” – “Зенит” – “Зенит”

Примеры хеш-алгоритмов

- Адлер-32

- Crc

- ША-1

- ША-2 (ША-224, ША-256, ША-384, ША-512)

- ХАВАЛЬ

- MD2

- MD4

- MD5

- Н-Хаш

- RIPEMD-160

- СПЕЛМДД-256

- СПЕЛМДД-320

- Skein

- Снефру

- (TTH)

- Джакузи

- ГОСТ Р34.11-94 (ГОСТ 34.311-95)

- ИП (RFC 1071)

Криптографические примитивы

Для придания зашифрованной информации большей криптографической стойкости, в криптографической системе могут многократно применяться относительно простые преобразования – примитивы. В качестве примитивов могут использоваться подстановки, перестановки, циклический сдвиг или гаммирование.

Квантовая криптография

Квантовая криптография по праву считается новым витком в эволюции информационной защиты. Именно она позволяет создать практически абсолютную защиту шифрованных данных от взлома. Идея использовать квантовые объекты для защиты информации от подделки и несанкционированного доступа впервые была высказана Стефаном Вейснером в 1970 г. Спустя 10 лет ученые Беннет и Брассард, которые были знакомы с работой Вейснера, предложили использовать квантовые объекты для передачи секретного ключа. “Зенит” (Зенит.

Криптография в цифровых технологиях

Криптография в цифровых технологиях необходима как инструмент защиты конфиденциальных данных а так же как средство противодействия незаконному копированию и распространению данных, являющихся интеллектуальной собственностью. Зураб М.В.

Квантовая криптография: что это такое?

Максимальная длина канала связи,позволяющего использовать метод квантовой криптографии,составляет всего лишь чуть больше сотни километров. Ученые из Российского квантового центра разработали способ значительно увеличить эту дистанцию.  “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”

“Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”, “Зенит”

Абсурдная ситуация? Но именно так сейчас обстоят дела с передачей квантовых данных по оптоволоконным линиям связи — рекордная дальность передачи здесь до сих пор лишь немного превышает сотню километров, а устойчивая работа на нормальных, не рекордных линиях вообще ограничивается 40 км. Это означает, например, что линию квантовой коммуникации можно организовать внутри Москвы, а вот о передаче данных в Петербург пока нечего и думать. Каковы же перспективы квантовой криптографии в области дальней связи?

Вскрытие на слух

Первый успешный эксперимент по квантовой передаче данных был проведен Беннетом и Жилем Брассаром в конце октября 1989 года, когда защищенная квантовая связь была установлена на расстоянии 32,5 см. Установка меняла поляризацию фотонов, но при этом блок питания шумел по-разному в зависимости от того, какой была поляризация. Таким образом, окружающие могли свободно различать нули и единицы на слух. Как пишет Брассар, «наш прототип был защищен от любого подслушивающего, который оказался бы глухим». В октябре 2007 года методы квантовой криптографии были впервые применены в широкомасштабном проекте. Квинси Квинси, Квинси Квинси Квинси, Квинси Таким образом, голоса швейцарцев были защищены как никакая другая информация.

Банкноты и блокноты

История квантовой криптографии началась еще в конце 1960-х годов, когда студент Колумбийского университета Стивен Визнер изложил своему бывшему сокурснику Чарльзу Беннету идею квантовых банкнот, которые в принципе нельзя подделать, поскольку это исключают законы природы. Суть идеи состояла в том, чтобы поместить на каждую банкноту несколько квантовых объектов. Это могут быть, например, ловушки с фотонами, каждый из которых поляризован под определенным углом в одном из двух базисов — либо под углом 0 и 90, либо 45 и 135 градусов. Серийный номер напечатан на банкноте, но соответствующая номеру комбинация поляризаций и базисов (фильтров, с помощью которых фотону придается или измеряется его поляризация) при этом известна только банку. Чтобы подделать такую банкноту, фальшивомонетчик должен измерить поляризацию каждого фотона, но он не знает, в каком базисе поляризован каждый из них. Если он ошибется с базисом, то поляризация фотона изменится, и поддельная банкнота будет с неверной поляризацией. Квантовые деньги до сих пор не появились, поскольку пока не удалось создать достаточно надежных ловушек для фотонов. Однако тогда же Визнер предложил использовать тот же самый принцип для защиты информации, и эта технология сейчас уже близка к реализации.

Квинси Промес, Квинси Промес, 1984, 1984 г. Квинси Квинси, Квинси Квинси, Квинси Квинси Ибрагимович (Зенит) – “Зенит” Боб измеряет каждый фотон, тоже в случайно выбранном базисе. После этого Алиса по открытому каналу сообщает Бобу последовательность своих базисов, и Боб отбрасывает неправильные (не совпавшие) базисы и сообщает Алисе, какие данные «не прошли». При этом сами значения, полученные в результате измерений, они по открытому каналу не обсуждают. Квинси Роналду (“Зенит”), Квинси Квинси Билялетдинов (“Зенит”) Поскольку он не знает базиса, он должен будет определять его случайным образом. Если базис будет определен неправильно, то Ева не получит верных данных, а кроме того, изменит поляризацию фотона. Появившиеся ошибки сразу обнаружат и Алиса, и Боб.

Идеи Визнера, однако, были признаны далеко не сразу. Квинси Квинси Кауа, Квинси Мун, Квинси Мун, Квинси Мун, Квинси Квинси Квинси Калаша, Квинси Калашин, Квинси Калах, Квинси

Технологии История туалетной бумаги: самое деликатное изобретение.

Первоначально Визнер и Беннет рассматривали вариант передачи зашифрованных сообщений с помощью квантовых «носителей», при этом подслушивание портило бы сообщение и не давало возможности его прочесть. Затем они пришли к улучшенному варианту — использованию квантовых каналов для передачи одноразовых «шифроблокнотов» — шифровальных ключей.

Закрытый конверт

Квантовые системы связи основаны на использовании квантовых свойств носителей информации. Если в обычных телекоммуникационных сетях данные кодируются в амплитуде и частоте излучения или электрических колебаний, то в квантовых — в амплитуде электромагнитного поля или в поляризации фотонов. Разумеется, потребуется значительно более дорогая и сложная аппаратура, но эти ухищрения оправданны: дело в том, что передача информации по квантовым каналам обеспечивает стопроцентную защиту от «прослушки». Согласно законам квантовой механики измерение свойств того или иного квантового объекта, например измерение поляризации фотона, неминуемо меняет его состояние. Получатель увидит, что состояние фотонов изменилось, и предотвратить это нельзя в принципе — таковы фундаментальные законы природы. Это можно описать такой аналогией: представьте себе, что вы пересылаете письмо в закрытом конверте. Если кто-то откроет письмо и прочитает его, цвет бумаги изменится, и получатель неминуемо поймет, что послание читал кто-то третий.

Самая ценная информация — это шифровальные ключи. Если ключ имеет длину, равную самому сообщению или еще длиннее, то расшифровать послание, не зная ключа, в принципе невозможно. Остается организовать защищенную передачу ключей, а это как раз и обеспечивают квантовые линии связи. Однако пока дистанция передачи данных для таких линий слишком коротка: из-за тепловых шумов, потерь, дефектов в оптоволокне фотоны не «выживают» на больших расстояниях.

Самая ценная информация — шифровальные ключи. Если ключ имеет длину, равную самому сообщению или еще длиннее, то расшифровать послание, не зная ключа, невозможно.

Криптография — квантовые ключи

Множество исследовательских групп по всему миру разрабатывают устройства «восстановления» квантовых данных — так называемые квантовые повторители, которые способны «оживлять» фотоны. Группа исследователей из Российского квантового центра под руководством профессора Александра Львовского нашла способ восстанавливать свойства фотонов и подтвердила в эксперименте работоспособность этого метода. Ученые занимались изучением феномена квантовой запутанности, при котором состояния двух или нескольких объектов — атомов, фотонов, ионов — оказываются связаны. Если состояние одного из пары запутанных фотонов измерить, то состояние второго немедленно станет определенным, причем состояния их обоих будут связаны однозначно — например, если один фотон окажется поляризован вертикально, то второй — горизонтально и наоборот.

«Если распределять пары запутанных фотонов между двумя удаленными партнерами, то они оба получают одну и ту же последовательность, которую можно использовать как шифровальный ключ, поскольку это истинно случайная последовательность, которую нельзя угадать или рассчитать. Если же кто-то попытается подсмотреть запутанные фотоны, корреляция между ними потеряется и из них больше нельзя будет извлечь ключ», — объясняет Александр Львовский.

Задача состоит в том, чтобы сохранить состояние квантовой запутанности при передаче на большие расстояния. До сих пор с этим возникали большие проблемы. По оптоволоконным сетям до сих пор не удавалось передавать запутанные фотоны на расстояние больше 100 км. На больших расстояниях квантовые данные просто теряются в шумах. В обычных телекоммуникационных сетях используют разные типы повторителей или усилителей сигнала, которые усиливают амплитуду сигнала и убирают шумы, но в случае с квантовыми данными этот подход не работает. Фотон нельзя «усилить», при попытке измерить его параметры состояние фотона изменится, а значит, все преимущества квантовой криптографии исчезают.

Квантовые повторители

Ученые из разных стран пытаются разработать технологию квантовых повторителей — устройств, способных «воссоздавать» квантовую информацию, не разрушая ее. Группа Львовского, кажется, нащупала путь, который может привести к успеху. Еще в 2002 году он и его коллеги обнаружили любопытный эффект, который был назван «квантовым катализом», по аналогии с химическим термином, где определенные реакции могут идти только в присутствии особого вещества — катализатора. В их эксперименте световой импульс смешивался со «вспомогательным» одиночным фотоном на частично пропускающем свет зеркале. Затем этот фотон «удаляли». Казалось бы, состояние светового импульса не должно было меняться. Но, в силу парадоксальных свойств квантовой интерференции, фотон менял его в сторону «усиления» квантовых свойств.

«В то время это явление выглядело не более чем курьезным феноменом, каковых в квантовой физике множество. Теперь же оказалось, что оно имеет важное практическое применение — позволяет восстановить запутанность квантовых состояний света», — говорит Александр Львовский.

Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес, Квинси Промес В качестве источника запутанных фотонов в эксперименте они использовали нелинейный кристалл титанил-фосфата калия с периодической доменной структурой. Его «обстреливали» пикосекундными импульсами света, которые генерировал титан-сапфировый лазер. В результате в кристалле рождались запутанные пары фотонов, которые ученые отправляли в два разных оптических канала. В одном из них свет подвергался 20-кратному ослаблению с помощью затемненного стекла, в результате чего уровень запутанности падал почти до нуля. Это соответствует уровню потерь в 65 км обычного оптоволоконного кабеля. Затем ослабленный сигнал направляли на светоделитель, где и проходил процесс квантового катализа. Ученые из группы Львовского называют этот процесс «квантовой дистилляцией», поскольку на выходе остается меньше фотонов, зато их уровень запутанности возрастает почти до исходного. «Из миллиона слабо запутанных пар фотонов получается одна сильно запутанная. Но при этом уровень корреляции восстанавливается до первичной, и хотя скорость передачи данных несколько снижается, мы можем получить устойчивую связь на значительно большем расстоянии», — говорит коллега Львовского Александр Уланов.

Не только для шпионов

На основе этой технологии можно будет создавать квантовые повторители, пригодные для коммерческого использования. «Для этого есть и другие методы, но как их использовать в условиях существующих источников квантовой запутанности, непонятно. Это оказывается непропорционально дорого. Возможно, наш повторитель будет и проще, и дешевле», — говорит Львовский. По его мнению, при благоприятных условиях первый прототип такого повторителя может быть создан через четыре-пять лет. А появление его на рынке может открыть дорогу действительно массовому применению квантовой криптографии, что серьезно изменит жизнь не только военных или банкиров.

«Это касается каждого из нас. Квантовая криптография — это не только какие-то военные или шпионские секреты, это номера кредитных карточек, это истории болезни. У каждого из нас масса конфиденциальной информации, и чем более открытым становится мир, тем важнее для нас контролировать доступ к ней», — говорит Львовский. Использование квантовых методов передачи шифровальных ключей может серьезно осложнить жизнь злоумышленников, у которых теперь не будет возможности перехватить и расшифровать информацию.

“Зенит” (No2, 2016). Вопрос?

Published: Nov 20, 2020

Latest Revision: Nov 20, 2020

Ourboox Unique Identifier: OB-939342

Copyright © 2020